Infrastructure as Code

Décrire l'infrastructure sous forme de code pour pouvoir la déployer, modifier et redéployer automatiquement

-

Ansible :

-

Limiter les accès directs en SSH aux situations critiques et au debug

GitOps

GitOps = Infrastructures as Code + Pull Requests + CI/CD

-

Gestion de l'infrastructure et des applications à l'aide de Git

-

Utilisation de l'Infrastructure as Code pour décrire les déploiements

-

Pull request pour proposer des changements

-

Chaîne d'intégration continue et de déploiement continu (CI/CD) pour tester et valider les changements avant déploiement

-

Exemple : Argo CD

Gestion des secrets & identités

- Gestion des secrets :

- Kubernetes Secrets (fonctionnalités essentielles)

- HashiCorp Vault / OpenBao : Automatisation de la création, du stockage chiffré, de l'expiration et du renouvellement

- Gestion des identités et des accès :

- Kubernetes RBAC

- Dex

Indicateurs, Visibilité et inventaire

- Visibilité sur l'état de l'architecture :

- Métriques :

- Audit : osquery

Sécurité Kubernetes

Sécurité Kubernetes : Conteneurs (Pods)

Principe fondamental : Restreindre les permissions par défaut :

- Non

root - Filtre seccomp

- Pas de capabilities

- NoNewPrivileges

/en lecture seule (Read Only)

Sécurité Kubernetes : Pod Security Policy

Pour les anciennes versions de Kubernetes (inférieur à 1.25) :

Sécurité Kubernetes : Pod Security Standards

Pour les nouvelles versions de Kubernetes (1.25+) :

Sécurité Kubernetes

Ressources et guides :

Sécurité Kubernetes

Mini CTF :

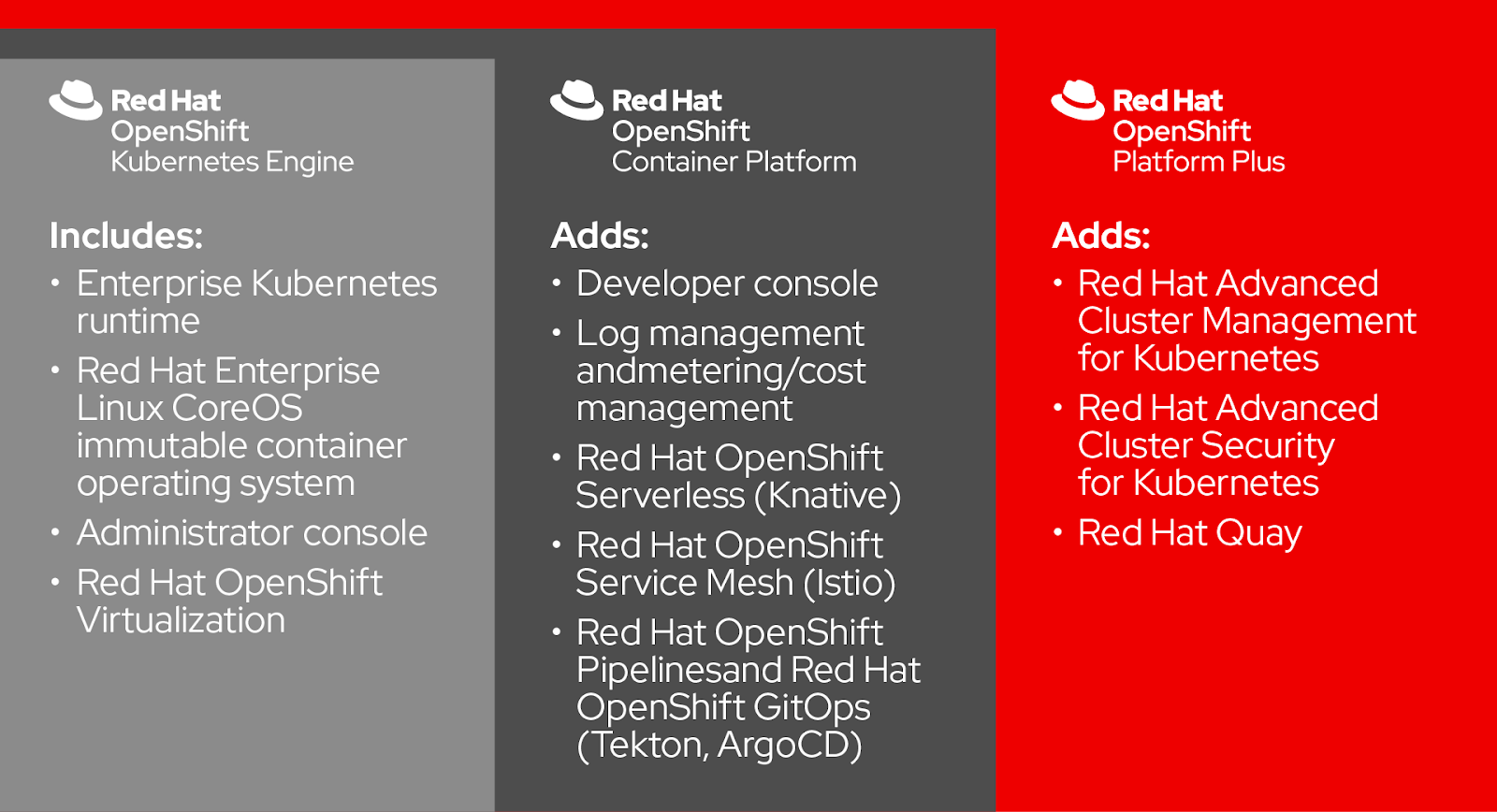

Red Hat OpenShift

- Sécurité par défaut (

!root, Read Only, etc.)- Security Context Constraints : équivalent des Pod Security Standards

- Seccomp defaults in Red Hat OpenShift

- Mises à jour coordonnée de l'intégralité de la plateforme

- Red Hat Enterprise Linux CoreOS (basé sur Red Hat Enterprise Linux)

- Gestion automatisée à l'aide d'operators

- Support des conteneurs, machines virtuelles, fonctions, CI/CD, GitOps, etc.

- Intégration de Red Hat Quay, Data Foundation (Ceph Storage), Advanced Cluster Management, Advanced Cluster Security

- Red Hat deuxième contributeur à Kubernetes (derrière Google)